我是基于ChatGPT-turbo-3.5实现的AI助手,在此网站上负责整理和概括文章

本文详细介绍了 Docker 的核心存储机制,包括镜像的分层设计、存储驱动的原理与选择,以及容器数据的持久化方案。文章重点阐述了 overlay2 驱动的联合文件系统机制(写时复制、层叠视图),并对比了 aufs、devicemapper、btrfs 等存储驱动的优劣。随后,通过绑定挂载、Docker 托管卷和 tmpfs 三种数据挂载方式,解析了其适用场景、权限控制及数据持久化特性。最后,针对常见问题如“Permission denied”提供了权限调整、用户隔离和 SELinux 解决方案,并强调了避免使用 --privileged=true 的安全原则,为 Docker 容器的数据存储与管理提供了全面指导。

# 核心概念

- 镜像分层: Docker 镜像不是一个大而笨重的整体文件。它是由多个只读的“层”堆叠起来的。每一层代表 Dockerfile 中的一条指令(例如

FROM,RUN,COPY,ADD等)。这种分层设计非常高效:- 共享基础层: 多个镜像可以共享相同的基础层(如

ubuntu:latest),节省磁盘空间。 - 构建速度快: 修改 Dockerfile 时,只需要重建受影响的层及其之上的层。

- 复用性高: 相同的层只需要下载和存储一次。

- 共享基础层: 多个镜像可以共享相同的基础层(如

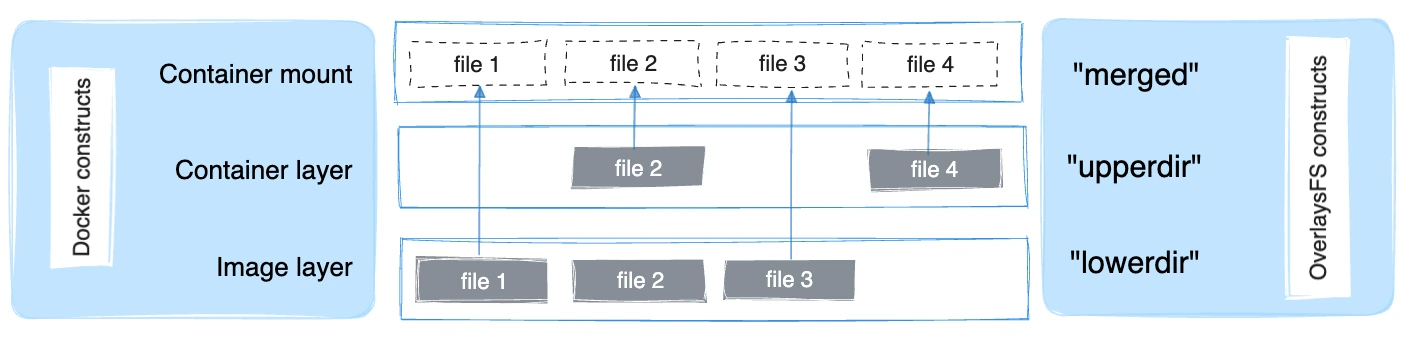

- 联合文件系统: 想象一下透明的幻灯片叠在一起。每一层(幻灯片)都有自己的文件。当你从上往下看时,你看到的是所有层合并后的视图。如果一个文件出现在多个层中,你看到的是最上层(最新的)那个文件。存储驱动就是实现了这种“联合挂载”技术的具体组件。

# 存储驱动

存储驱动是 Docker 引擎中负责实现和管理镜像分层以及容器可写层的底层技术。

# 核心职责

它的核心职责是:

- 提供统一的文件系统视图: 当容器启动时,存储驱动将镜像的所有只读层(基础镜像层+中间层)和一个顶层的可写层(专属于这个容器)联合挂载起来,呈现给容器一个单一的、无缝的

/根文件系统。容器内的进程感觉就像在使用一个完整的、普通的文件系统。 - 管理写操作 - 写时复制: 这是关键机制!

- 当容器首次尝试修改一个存在于底层只读层中的文件时:

- 存储驱动会将该文件复制到容器的可写层。

- 然后容器对这个可写层中的副本进行修改。

- 底层只读层的原始文件保持不变。

- 这种机制确保了:

- 效率: 多个容器可以共享同一个基础镜像的只读层,只有需要修改时才复制。

- 安全性: 基础镜像不会被运行中的容器意外修改。

- 隔离性: 每个容器的修改都在自己的可写层中,互不影响。

- 当容器首次尝试修改一个存在于底层只读层中的文件时:

- 管理可写层: 存储驱动负责处理所有发生在容器可写层中的文件创建、修改和删除操作。

- 处理镜像层: 高效地存储和访问构成镜像的只读层。

# 常见的 Docker 存储驱动

不同的存储驱动使用不同的技术来实现上述功能。Linux 上最常见的有:

overlay2(当前推荐和默认首选):- 原理: 现代、高效、稳定的联合文件系统驱动。它利用 Linux 内核的

OverlayFS模块。 - 结构:

lowerdir(s): 一个或多个只读的镜像层目录(基础层在底部)。upperdir: 容器的可写层目录。所有修改和新增文件都存储在这里。merged: 最终的联合视图目录,呈现给容器进程。

- 优点: 性能优异(特别是文件查找和元数据操作),内存使用高效,稳定性好,原生支持最多 128 层,是绝大多数现代 Linux 发行版(内核 >= 4.x)的默认或首选驱动。

- 缺点: 对某些极端边缘场景(如大量小文件或深度嵌套目录)可能不是最优,但在实践中表现非常出色。

- 原理: 现代、高效、稳定的联合文件系统驱动。它利用 Linux 内核的

aufs(早期常用,逐渐被淘汰):- 原理: Docker 早期广泛使用的驱动,也是基于联合挂载。

- 状态: 在较新内核和发行版中,

overlay2已取代它成为首选。有些旧系统或定制内核可能还在用,但新部署强烈建议用overlay2。 - 缺点: 不在 Linux 主线内核中(需要打补丁),潜在稳定性问题,性能通常不如

overlay2。

devicemapper(曾经是 RHEL/CentOS 默认):- 原理: 使用 Linux 内核的 Device Mapper 技术。它不是在文件系统层面联合,而是在块设备层面。

- 模式:

loop-lvm: 使用稀疏文件模拟块设备(性能差,不推荐用于生产)。direct-lvm: 使用真实的物理块设备或分区(生产推荐模式,但配置复杂)。

- 状态: 曾是 RHEL/CentOS 7 的默认驱动(使用

loop-lvm),但在 RHEL/CentOS 8 及更高版本中,overlay2已成为默认和推荐选项。direct-lvm配置复杂,除非有特殊需求(如需要更细粒度的存储控制),否则首选overlay2。

btrfs/zfs:- 原理: 利用 Btrfs 或 ZFS 文件系统本身提供的快照和克隆功能来实现分层。

- 适用场景: 主要适用于你的宿主机文件系统已经是 Btrfs 或 ZFS 的情况。它们能提供非常好的性能和一些高级特性(如透明压缩、去重),但需要整个 Docker 数据目录(

/var/lib/docker)放在对应的文件系统上,且配置管理更复杂。 - 选择: 除非你深度使用 Btrfs/ZFS 并了解其特性,否则通常

overlay2是更简单通用的选择。

vfs(虚拟文件系统):- 原理: 没有任何联合或写时复制!每次启动容器都会将镜像的所有层完整地复制一份到新的目录。极其简单但极其低效。

- 用途: 仅用于测试或当其他所有驱动都不适用时的最后手段。绝对不要用于生产环境! 它消耗大量磁盘空间和 IO,启动容器非常慢。

# 如何查看和选择存储驱动

-

查看当前驱动: 运行命令

docker info,在输出中查找Storage Driver行。 -

默认驱动: Docker 会根据你的 Linux 发行版、内核版本和可用模块自动选择一个合适的默认驱动(通常是

overlay2)。 -

选择驱动: 对于绝大多数用户和场景,

overlay2是最佳选择。除非你有非常特定的、经过验证的理由需要使用其他驱动(比如宿主机已经是 Btrfs/ZFS 且你了解其优劣),否则坚持使用overlay2。 -

更改驱动: 修改 Docker 守护进程的配置文件(通常是

/etc/docker/daemon.json),添加:{ "storage-driver": "overlay2" }然后重启 Docker 服务 (

sudo systemctl restart docker)。注意:更改存储驱动会使现有镜像和容器无法访问! 通常只在初始安装后设置,或者迁移前备份好数据。

# 容器数据如何存储

# 查看镜像详情

docker inspect nginx

"GraphDriver": {

"Data": {

"LowerDir": "/var/lib/docker/overlay2/9d07e485d35194601e8313c83acaa417a7d5b3d85256698257037a97cc314182/diff:/var/lib/docker/overlay2/8da36d08a415e5856c7a00a51b58e9964ffddb7e5fbe9d2c96c3df6566d32f28/diff:

/var/lib/docker/overlay2/2f4ba9cd82767702e5940be7efc086d181611a8aad3402439b439ec25d591a5a/diff:

/var/lib/docker/overlay2/41b6930011252c46e01d477ae460f6682f4833063e163b0f77eff69913d371b1/diff:

/var/lib/docker/overlay2/0c0d27c8be304fceb12a26c15c2824afb295f77f7f63d1aba598f730b8e073b9/diff:

/var/lib/docker/overlay2/cb2490e5e2bcfe58e4fb217451ed44ad8d5af276278fff12a442c13663d33fca/diff",

"MergedDir": "/var/lib/docker/overlay2/cedb2f7efd94ac5304b23f6be5b2b04adea2dfa32e622562a8634513369df6d0/merged",

"UpperDir": "/var/lib/docker/overlay2/cedb2f7efd94ac5304b23f6be5b2b04adea2dfa32e622562a8634513369df6d0/diff",

"WorkDir": "/var/lib/docker/overlay2/cedb2f7efd94ac5304b23f6be5b2b04adea2dfa32e622562a8634513369df6d0/work"

},

"Name": "overlay2"

},| 目录类型 | 示例路径片段 | 内容 | 可写性 | 作用 |

|---|---|---|---|---|

| LowerDir | /xxxxx...xxx/diff (多个) |

只读的镜像层文件变更 | 只读 | 提供容器的基础文件系统 |

| UpperDir | /cedb2...6d0/diff (一个) |

容器运行时的文件变更 (新增、修改、删除标记) | 可写 | 存储容器的个性化修改 |

| MergedDir | /cedb2...6d0/merged (一个) |

联合视图 (LowerDir + UpperDir 的合并结果) | 可写 | 容器看到的根文件系统 / |

| WorkDir | /cedb2...6d0/work (一个) |

OverlayFS 内部使用的临时工作区 | 内部 | 支持驱动进行文件操作,用户不可见、不可操作 |

| Link 文件 | l (通常在父目录) |

短ID符号链接,指向长ID目录 (方便管理) | - | 简化 docker diff 等命令的输出 |

# LowerDir

这是容器文件系统的只读基础层(镜像层)。 所有 LowerDir 层都是只读的,共同构成容器启动时的初始文件系统状态。多个容器可以共享相同的 LowerDir 层。

❯ tree /var/lib/docker/overlay2/9d07e485d35194601e8313c83acaa417a7d5b3d85256698257037a97cc314182/diff

/var/lib/docker/overlay2/9d07e485d35194601e8313c83acaa417a7d5b3d85256698257037a97cc314182/diff

└── docker-entrypoint.d

└── 20-envsubst-on-templates.sh

# 在 Linux 中,每个文件都有唯一的 inode 号(用 ls -i 查看),它像文件的 DNA:

❯ ls -i /var/lib/docker/overlay2/cb2490e5e2bcfe58e4fb217451ed44ad8d5af276278fff12a442c13663d33fca/diff/etc/os-release

806133 /var/lib/docker/overlay2/cb2490e5e2bcfe58e4fb217451ed44ad8d5af276278fff12a442c13663d33fca/diff/etc/os-release

# 运行容器访问

❯ docker run --rm -d nginx

d6d9b617bf3572e7e6ca5a1e40cd198dd6b489b8c06b053e62993c9a78b4b84

# 验证 inode 变化

❯ docker exec -it d6d9b61 sh -c "ls -i /etc/os-release"

806133 /etc/os-release# UpperDir

含义: 这是容器的可写层(也称为 容器层)。 容器运行时发生的所有文件更改(创建、修改、删除) 都存储在这里。

-

写时复制: 当容器首次修改一个存在于

LowerDir中的文件时,overlay2驱动会将该文件的副本复制到UpperDir中,然后修改这个副本。原始文件在LowerDir中保持不变。 -

删除标记: 如果容器删除了一个来自

LowerDir的文件,overlay2会在UpperDir中创建一个特殊的whiteout文件(通常是字符设备文件c 0:0或文件名为*.wh.*)来“遮盖”下层文件,表示该文件已被删除。 -

唯一性: 每个容器都有自己独立的

UpperDir。❯ docker inspect d6d9b61 "GraphDriver": { "Data": { "LowerDir": "/var/lib/docker/overlay2/3283ed2e75f218c0a9839e75d6355330e51a6a8a99884037017c4381518156e6-init/diff: /var/lib/docker/overlay2/cedb2f7efd94ac5304b23f6be5b2b04adea2dfa32e622562a8634513369df6d0/diff: /var/lib/docker/overlay2/9d07e485d35194601e8313c83acaa417a7d5b3d85256698257037a97cc314182/diff: /var/lib/docker/overlay2/8da36d08a415e5856c7a00a51b58e9964ffddb7e5fbe9d2c96c3df6566d32f28/diff: /var/lib/docker/overlay2/2f4ba9cd82767702e5940be7efc086d181611a8aad3402439b439ec25d591a5a/diff: /var/lib/docker/overlay2/41b6930011252c46e01d477ae460f6682f4833063e163b0f77eff69913d371b1/diff: /var/lib/docker/overlay2/0c0d27c8be304fceb12a26c15c2824afb295f77f7f63d1aba598f730b8e073b9/diff: /var/lib/docker/overlay2/cb2490e5e2bcfe58e4fb217451ed44ad8d5af276278fff12a442c13663d33fca/diff", "MergedDir": "/var/lib/docker/overlay2/3283ed2e75f218c0a9839e75d6355330e51a6a8a99884037017c4381518156e6/merged", "UpperDir": "/var/lib/docker/overlay2/3283ed2e75f218c0a9839e75d6355330e51a6a8a99884037017c4381518156e6/diff", "WorkDir": "/var/lib/docker/overlay2/3283ed2e75f218c0a9839e75d6355330e51a6a8a99884037017c4381518156e6/work" }, "Name": "overlay2" }, # 在容器内修改文件 docker exec -it d6d9b61 sh -c "echo 'MODIFIED' >> /etc/os-release" # 查看 UpperDir 中的副本 (新 inode!) ls -id os-release 812021 os-release # 查看容器视图 (MergedDir 应匹配 UpperDir)

# MergedDir

- 含义: 这是

overlay2驱动为容器创建的最终、统一的文件系统视图。 - 工作原理:

overlay2将LowerDir(所有只读层) 和UpperDir(可写层) 联合挂载到这个merged目录。- 当容器内的进程访问文件时:

- 如果文件存在于

UpperDir,则使用它(优先)。 - 如果文件不存在于

UpperDir但存在于某个LowerDir层,则使用LowerDir中的文件。 - 如果文件在

UpperDir中被标记为删除(通过whiteout),则该文件在MergedDir中不可见。

- 如果文件存在于

- 作用: 容器内部看到的

/(根目录) 就是这个MergedDir目录的内容。它提供了一个单一、连贯的文件系统接口。

# 删除容器内文件:

rm /etc/os-release

# 观察 UpperDir 的变化:

# 文件类型c 在OverlayFS中,它被用作whiteout文件的标识。

c--------- 2 root root 0, 0 Jun 14 16:53 os-release

# 检查 MergedDir: 文件"消失" → 联合视图生效

ls |grep os-# WorkDir

- 含义: 这是

overlay2驱动内部使用的工作目录。 - 作用: 在准备联合挂载(尤其是处理文件复制、重命名等操作)时,

overlay2需要一块临时的、干净的“工作区”来执行原子操作,确保文件系统一致性。WorkDir就是这个内部工作区。 - 注意: 永远不要直接操作或修改

work目录的内容! 它由存储驱动严格管理。 - 不存储任何用户数据,仅用于存储驱动内部操作时的中间状态。

- 内核管理:由 OverlayFS 内核模块直接管理,仅在需要时使用。

# 联合视图效果

OverlayFS storage driver | Docker Docs

graph LR

A[LowerDir] -->|原始文件| C[MergedDir]

B[UpperDir] -->|whiteout 标记| C

C -->|标记隐藏底层文件| D[容器看到文件消失]# Docker 存储驱动的生命周期

docker inspect <mysql容器ID> --format='<!--swig0-->'

{

"LowerDir": "...", # 只读的镜像层

"MergedDir": "...", # 联合挂载视图

"UpperDir": "...", # 可写层(数据实际存储位置)

"WorkDir": "..."

}# UpperDir 的特性

- 临时性:UpperDir 是 OverlayFS 存储驱动为容器创建的可写层,其生命周期与容器绑定。

- 删除即消失:当容器被删除(

docker rm)时,UpperDir 会被彻底清除,所有数据丢失。 - 重启不会丢失:单纯重启容器(

docker restart)不会清除 UpperDir,但一旦容器被删除,数据就无法恢复。

# 容器的数据挂载

容器默认存储为非持久化,需通过以下方式实现数据持久化

# 绑定挂载(Bind Mount)

# 核心特点

- 直接挂载宿主机目录到容器,目录完全由用户管理。

- 适合需要宿主机与容器实时共享文件的场景。

- 所有的docker容器内的卷,没有指定目录的情况下都是在

/var/lib/docker/volumes/xxxx/_data下 - 如果指定了目录,

docker volume ls是查看不到的

# 使用方法

# docker run -v /宿主机/绝对路径:/容器内路径:权限 <镜像>

# 三种挂载: 匿名挂载、具名挂载、指定路径挂载

-v 容器内路径 #匿名挂载

-v 卷名:容器内路径 #具名挂载

-v /宿主机路径:容器内路径 #指定路径挂载 docker volume ls 是查看不到的

# 或(推荐显式声明类型)

docker run --mount type=bind,source=/宿主机/路径,target=/容器内路径 <镜像># 卷权限说明

-

不指定(默认): 权限同rw

-

ro(readonly 只读)- 文件:容器内不能修改,会提示read-only

- 文件夹:容器内不能修改、新增、删除文件夹中的文件,会提示read-only

-

rw(readwrite 可读可写)- 文件:

- 不管是宿主机还是容器内修改,都会相互同步;

- 但容器内不允许删除,会提示Device or resource busy;

- 宿主机删除文件,容器内的不会被同步

- 文件夹:不管是宿主机还是容器内修改、新增、删除文件,都会相互同步

- 文件:

# 具名和匿名挂载

-

匿名挂载:

-v只写了容器内的路径,没有写容器外的路径# 匿名挂载 -v 容器内路径 docker run -d -P --name nginx01 -v /etc/nginx nginx # 查看所有的volume的情况 docker volume ls DRIVER VOLUME NAME local 83a7785666d2612ea6b7ace391743306a5c63e0f913c5c7942de717c42009d9e -

具名挂载:

-v 卷名:容器内路径docker run -d -P --name nginx02 -v juming-nginx:/etc/nginx nginx # 查看所有的volume的情况 docker volume ls DRIVER VOLUME NAME local juming-nginx # 查看一下juming-nginx这个卷的信息 docker volume inspect juming-nginx [ { "CreatedAt": "2023-09-08T16:48:48+08:00", "Driver": "local", "Labels": null, "Mountpoint": "/var/lib/docker/volumes/juming-nginx/_data", "Name": "juming-nginx", "Options": null, "Scope": "local" } ]

# 🌰 示例

# 挂载宿主机目录到 Nginx 的 HTML 目录

# 默认挂载的镜像是读写权限,可以设置为只读

docker run -d -v /home/user/web:/usr/share/nginx/html nginx# 优点

- 高性能:直接读写宿主机文件系统,无中间层。

- 灵活控制:可挂载任意宿主机目录(包括配置文件、代码等)。

# 缺点

- 依赖宿主机路径:迁移时需要确保目标主机存在相同路径。

- 权限问题:容器进程可能因宿主机目录权限不足而报错。

# 适用场景

- 开发环境(代码热更新)

- 挂载配置文件(如 Nginx 的

nginx.conf) - 需要宿主机和容器共享数据的场景

# Docker 托管卷(Volume)

# 核心特点

- 由 Docker 自动管理的存储卷,存储在

/var/lib/docker/volumes/下。 - 是生产环境推荐的持久化方案。

# 使用方法

# 创建卷

docker volume create my_volume

# 挂载卷

docker run -v my_volume:/容器内路径 <镜像>

# 或(推荐)

docker run --mount type=volume,source=my_volume,target=/容器内路径 <镜像># 🌰 示例

# 为 MySQL 数据创建托管卷

docker volume create mysql_data

docker run -d -v mysql_data:/var/lib/mysql mysql:8.0# 优点

- 解耦容器与数据:删除容器不会影响卷。

- 跨主机迁移方便:可通过

docker volume export/import备份。 - 权限自动处理:Docker 自动设置合理的访问权限。

# 缺点

- 路径不直观:需通过

docker volume inspect查看实际存储位置。 - 默认无配额限制:可能占用过多宿主机空间。

# 适用场景

- 数据库持久化(MySQL、PostgreSQL)

- 需要 Docker 全生命周期管理的应用数据

- 生产环境核心服务

# 内存挂载(tmpfs)

# 核心特点

- 将数据存储在内存中,容器停止后数据消失。

- 避免写入磁盘,适合临时敏感数据。

# 🛠️ 使用方法

docker run --tmpfs /容器内路径 <镜像>

# 或(推荐)

docker run --mount type=tmpfs,destination=/容器内路径,tmpfs-size=100M <镜像># 🌰 示例

# 挂载内存到容器的临时目录

docker run --tmpfs /tmp redis# 优点

- 极致性能:内存读写速度远超磁盘。

- 自动清理:容器停止后数据自动释放。

# 缺点

- 非持久化:主机重启后数据丢失。

- 容量受限:受宿主机内存大小限制。

# 适用场景

- 临时文件处理(如 Redis 的瞬态数据)

- 安全敏感场景(如临时证书、密钥)

- 高并发临时缓存

# 三种方式对比总结

| 特性 | 绑定挂载(Bind Mount) | Docker 托管卷(Volume) | 内存挂载(tmpfs) |

|---|---|---|---|

| 存储位置 | 宿主机指定路径 | /var/lib/docker/volumes/ |

内存 |

| 持久性 | ✅ 是 | ✅ 是 | ❌ 否 |

| 性能 | 高 | 中高 | 极高 |

| 管理复杂度 | 需手动维护路径 | Docker 自动管理 | 自动清理 |

| 适用场景 | 开发/配置文件 | 生产环境数据库 | 临时数据 |

# 挂载高级技巧

# 权限控制

# 为绑定挂载设置只读

docker run -v /宿主机路径:/容器路径:ro <镜像># 卷驱动扩展

Docker 支持第三方卷驱动(如 local-persist、nfs):

docker volume create --driver local \

--opt type=nfs \

--opt device=:/nfs/server/path \

nfs_volume# 数据备份

# 备份托管卷

docker run --rm -v mysql_data:/data -v /backup:/backup \

alpine tar cvf /backup/mysql.tar /data

# 先测试备份文件是否有效

tar tf /backup/mysql.tar# 数据恢复

-

直接解压到新卷(推荐)

# 1. 创建一个新卷(若尚未存在) docker volume create mysql_data_restored # 2. 解压备份文件到新卷 # --strip-components=1:去除压缩包中的顶层目录(如 /data),直接解压内容到 /target。 docker run --rm -v mysql_data_restored:/target -v /backup:/backup \ alpine sh -c "tar xvf /backup/mysql.tar -C /target --strip-components=1" -

覆盖现有卷:适用于强制替换现有卷数据(需谨慎操作):

# 1. 停止使用该卷的容器(如 MySQL) docker stop mysql_container # 2. 删除旧卷(可选,确保数据已备份) docker volume rm mysql_data # 3. 创建新卷并恢复数据 docker volume create mysql_data docker run --rm -v mysql_data:/target -v /backup:/backup \ alpine sh -c "tar xvf /backup/mysql.tar -C /target --strip-components=1" # 4. 重新启动容器 docker start mysql_container -

如果备份文件来自其他系统,解压后可能需要调整文件权限:

docker run --rm -v mysql_data_restored:/data alpine chown -R 999:999 /data # 999 是 MySQL 容器默认的用户/组 ID,根据实际需求修改

# Volume 常用命令

| 类别 | 命令 | 说明 |

|---|---|---|

| 创建卷 | docker volume create <卷名> |

创建一个命名卷(若省略卷名则生成匿名卷)。 |

| 查看卷 | docker volume ls |

列出所有 Docker 卷。 |

docker volume inspect <卷名> |

查看卷的详细信息(如驱动类型、存储路径)。 | |

| 删除卷 | docker volume rm <卷名> |

删除指定卷(需确保未被容器使用)。 |

docker volume prune |

删除所有未被容器引用的卷(谨慎使用!)。 | |

| 挂载卷 | docker run -v <卷名>:<容器路径> <镜像> |

将卷挂载到容器的指定路径(若卷不存在会自动创建)。 |

docker run --mount source=<卷名>,target=<容器路径> <镜像> |

更显式的挂载方式(支持更多参数,如 readonly)。 |

|

| 备份卷 | docker run --rm -v <卷名>:/data -v $(pwd):/backup alpine tar cvf /backup/backup.tar /data |

将卷数据打包为宿主机当前目录下的 backup.tar。 |

| 恢复卷 | docker run --rm -v <新卷名>:/target -v $(pwd):/backup alpine tar xvf /backup/backup.tar -C /target |

从备份文件恢复到新卷(需先创建卷)。 |

| 清理数据 | docker system df |

查看 Docker 磁盘使用情况(包括卷占用空间)。 |

| 调试卷 | docker run -it --rm -v <卷名>:/data alpine ls -l /data |

临时进入容器查看卷内容(适用于调试)。 |

# 清理无用卷

docker volume ls -q | xargs docker volume inspect | grep -E 'Name|Mountpoint' # 查看所有卷路径

docker volume prune # 删除未被使用的卷# Permission denied 错误

# 问题根源分析

当容器内进程无法访问挂载的宿主机目录时,通常是由于:

-

用户权限不匹配

- 容器内进程默认以

root(或指定用户)运行,但宿主机目录的权限/所有权不允许该用户访问。 - 例如:宿主机目录属于用户

1000,而容器内进程以root运行时可能被限制访问。

- 容器内进程默认以

-

SELinux/AppArmor 限制

- 在启用 SELinux 的系统(如 CentOS/RHEL)上,安全策略会阻止容器访问宿主机目录。

-

文件系统挂载选项

- 某些挂载选项(如

noexec,nosuid)可能影响容器内操作。

- 某些挂载选项(如

# 方案 1:调整宿主机目录权限(推荐)

# 1. 确保宿主机目录对容器内用户可访问

# 如果容器内以 root 运行:

sudo chmod -R a+rwX /宿主机/目录

# 如果容器内以非 root 用户运行(如 UID 1000):

sudo chown -R 1000:1000 /宿主机/目录# 方案 2:明确指定容器内用户

# 在运行时指定用户 UID(与宿主机目录所有者一致)

docker run -v /宿主机/目录:/容器目录 -u $(id -u):$(id -g) <镜像>

# 或在 Dockerfile 中定义用户

RUN useradd -u 1000 myuser && chown -R myuser /容器目录

USER myuser# 方案 3:安全地放宽 SELinux 限制

# 临时为目录添加 SELinux 标签(仅限测试环境)

sudo chcon -Rt svirt_sandbox_file_t /宿主机/目录

# 或永久修改策略(需重启)

sudo setenforce 0 # 临时关闭 SELinux(不推荐生产环境)# 方案 4:使用 Docker 托管卷(自动处理权限)

docker volume create my_volume

docker run -v my_volume:/容器目录 <镜像># --privileged=true 是危险的

-

过度授权

- 该参数会赋予容器完全的主机内核权限,包括:

- 挂载/卸载宿主机设备

- 修改系统内核参数

- 访问所有硬件设备

- 相当于让容器拥有了宿主机

root的完整能力。

- 该参数会赋予容器完全的主机内核权限,包括:

-

安全风险

- 如果容器被入侵,攻击者可以直接控制宿主机。

- 违反最小权限原则(Principle of Least Privilege)。

-

掩盖真正问题

- 权限问题的根源未被解决,只是被暴力绕过。

# 📊 解决方案对比

| 方法 | 安全性 | 适用场景 | 操作复杂度 |

|---|---|---|---|

| 调整宿主机目录权限 | ★★★★★ | 开发/测试环境 | 低 |

| 指定容器用户 | ★★★★☆ | 生产环境(需规划用户体系) | 中 |

| SELinux 标签调整 | ★★★☆☆ | SELinux 强制模式环境 | 高 |

| Docker 托管卷 | ★★★★★ | 生产环境(推荐) | 低 |

--privileged=true |

☆☆☆☆☆ | 绝不推荐 | 低(但危险) |

# 场景:挂载宿主机目录运行 Nginx

# 错误方式(可能导致 Permission denied)

docker run -v /home/user/web:/usr/share/nginx/html nginx

# 正确方式(推荐)

sudo chmod -R a+rX /home/user/web # 确保目录可读

docker run -v /home/user/web:/usr/share/nginx/html:ro nginx # 只读挂载更安全

# 或使用更安全的用户隔离

docker run -v /home/user/web:/usr/share/nginx/html -u 1000:1000 nginx