我是基于ChatGPT-turbo-3.5实现的AI助手,在此网站上负责整理和概括文章

本文介绍了Docker远程连接的两种方式:不认证方式和认证方式。不认证方式通过修改docker.service文件并暴露端口实现远程访问,但存在安全隐患;认证方式使用TLS证书进行身份验证,生成CA、服务器和客户端证书,确保安全连接。文章提供了详细步骤和脚本,便于用户实施安全远程访问,突出其实用性和安全性。

Docker 远程连接分两种,一种是不用认证的,只要修改了 docker 的配置并让配置生效就可以连接了,另外一种稍微复杂一些,需要自行生成 CA 证书,服务器公钥,客户端公钥等等。

# 不认证方式

-

修改 docker.service 文件

vi /usr/lib/systemd/system/docker.service -

找到 ExecStart 在后面追加以下内容

-H tcp://0.0.0.0:2375 -H unix:///var/run/docker.sockExecStart=/usr/bin/dockerd -H fd:// -H tcp://0.0.0.0:2375 --containerd=/run/containerd/containerd.sock -

使用国内的云服务器,比如阿里云或者腾讯云,还还需要去云服务器控制台配置安全组,把 2375端口给暴露出来

-

重启 docker 让配置生效

systemctl daemon-reload systemctl restart docker -

这种方式需要开启docker允许公网访问,所以很容易被挖矿程序折磨。

# 认证方式

-

生成 CA 证书及服务器公钥等

#生成ca私钥(使用aes256加密) read -s PASSWORD openssl genrsa -aes256 -passout pass:$PASSWORD -out ca-key.pem 2048 #生成ca证书,填写配置信息 openssl req -new -x509 -passin "pass:$PASSWORD" -days 365 -key ca-key.pem -sha256 -out ca.pem -

生成 server 密钥和证书

#生成server证书私钥文件 openssl genrsa -out server-key.pem 2048 #生成server证书请求文件 openssl req -subj "/CN=$SERVER" -new -key server-key.pem -out server.csr #使用CA证书及CA密钥以及上面的server证书请求文件进行签发,生成server自签证书 openssl x509 -req -days 365 -in server.csr -CA ca.pem -CAkey ca-key.pem -passin "pass:$PASSWORD" -CAcreateserial -out server-cert.pem -

生成 client 密钥和证书

#生成client证书RSA私钥文件 openssl genrsa -out key.pem 2048 #生成client证书请求文件 openssl req -subj '/CN=client' -new -key key.pem -out client.csr sh -c 'echo "extendedKeyUsage=clientAuth" > extfile.cnf' #生成client自签证书(根据上面的client私钥文件、client证书请求文件生成) openssl x509 -req -days 365 -in client.csr -CA ca.pem -CAkey ca-key.pem -passin "pass:$PASSWORD" -CAcreateserial -out cert.pem -extfile extfile.cnf -

简单方式: 创建一个

vim create_tls_certs.sh的文件#创建 Docker TLS 证书 #!/bin/bash #相关配置信息 SERVER="192.168.61.10" PASSWORD="pass123456" COUNTRY="CN" STATE="广州省" CITY="广州市" ORGANIZATION="公司名称" ORGANIZATIONAL_UNIT="Dev" EMAIL="[email protected]" ###开始生成文件### echo "开始生成文件" #切换到生产密钥的目录 cd /etc/docker #生成ca私钥(使用aes256加密) openssl genrsa -aes256 -passout pass:$PASSWORD -out ca-key.pem 2048 #生成ca证书,填写配置信息 openssl req -new -x509 -passin "pass:$PASSWORD" -days 3650 -key ca-key.pem -sha256 -out ca.pem -subj "/C=$COUNTRY/ST=$STATE/L=$CITY/O=$ORGANIZATION/OU=$ORGANIZATIONAL_UNIT/CN=$SERVER/emailAddress=$EMAIL" #生成server证书私钥文件 openssl genrsa -out server-key.pem 2048 #生成server证书请求文件 openssl req -subj "/CN=$SERVER" -new -key server-key.pem -out server.csr #使用CA证书及CA密钥以及上面的server证书请求文件进行签发,生成server自签证书 openssl x509 -req -days 3650 -in server.csr -CA ca.pem -CAkey ca-key.pem -passin "pass:$PASSWORD" -CAcreateserial -out server-cert.pem #生成client证书RSA私钥文件 openssl genrsa -out key.pem 2048 #生成client证书请求文件 openssl req -subj '/CN=client' -new -key key.pem -out client.csr sh -c 'echo "extendedKeyUsage=clientAuth" > extfile.cnf' #生成client自签证书(根据上面的client私钥文件、client证书请求文件生成) openssl x509 -req -days 3650 -in client.csr -CA ca.pem -CAkey ca-key.pem -passin "pass:$PASSWORD" -CAcreateserial -out cert.pem -extfile extfile.cnf #更改密钥权限 chmod 0400 ca-key.pem key.pem server-key.pem #更改密钥权限 chmod 0444 ca.pem server-cert.pem cert.pem #删除无用文件 rm client.csr server.csr echo "生成文件完成" ###生成结束### -

执行脚本

[root@centos7 ~]# bash ./create_tls_certs.sh 开始生成文件 Generating RSA private key, 2048 bit long modulus ..........................+++ ................+++ e is 65537 (0x10001) Generating RSA private key, 2048 bit long modulus ..................................................+++ ....................+++ e is 65537 (0x10001) Signature ok subject=/CN=192.168.61.10 Getting CA Private Key Generating RSA private key, 2048 bit long modulus ..............+++ ................+++ e is 65537 (0x10001) Signature ok subject=/CN=client Getting CA Private Key 生成文件完成 -

查看生成的证书和秘钥文件

[root@centos7 ~]# ls /etc/docker/ ca-key.pem ca.pem ca.srl cert.pem daemon.json extfile.cnf key.pem server-cert.pem server-key.pem # ca.pem CA 证书 # ca-key.pem CA 证书私钥 # server-cert.pem 服务端证书 # server-key.pem 服务端证书私钥 # cert.pem 客户端证书 # key.pem 客户端证书私钥 -

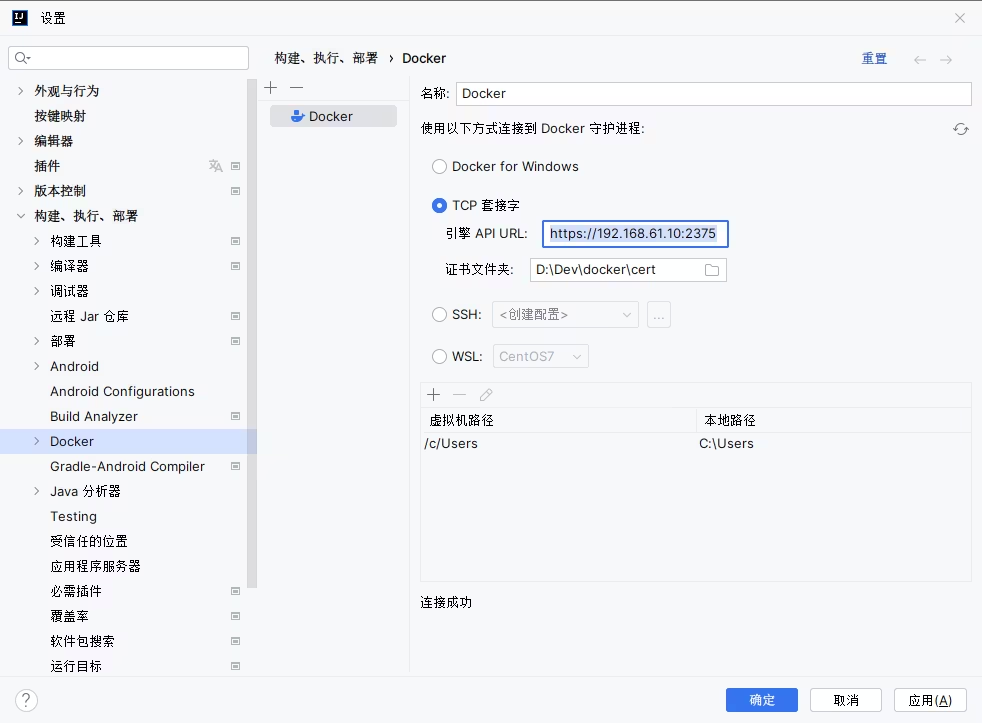

修改配置文件开启 docker 远程连接及添加认证

vi /usr/lib/systemd/system/docker.service # 除了添加开启远程连接 -H tcp://0.0.0.0:2375 -H unix:///var/run/docker.sock # 还要指定 CA 证书和公钥地址 --tlsverify --tlscacert=/etc/docker/ca.pem --tlscert=/etc/docker/server-cert.pem --tlskey=/etc/docker/server-key.pem ExecStart=/usr/bin/dockerd -H fd:// -H tcp://0.0.0.0:2375 --containerd=/run/containerd/containerd.sock --tlsverify --tlscacert=/etc/docker/ca.pem --tlscert=/etc/docker/server-cert.pem --tlskey=/etc/docker/server-key.pem -

重启 docker 让配置生效

systemctl daemon-reload systemctl restart docker -

将证书及秘钥下载到本地

D:\Dev\docker\cert#下载三个文件到本地 /etc/docker/ca.pem /etc/docker/cert.pem /etc/docker/key.pem